Our research center has evolved during this last time. However, they are having some problems while intercepting communications…

Help our investigators to decode the following transmission.

https://mega.nz/#!40tXFBwB!uB4OR7xRhbJ_2YmJN_dCxK81oCPUq2Wwam0NxcfOoYQ

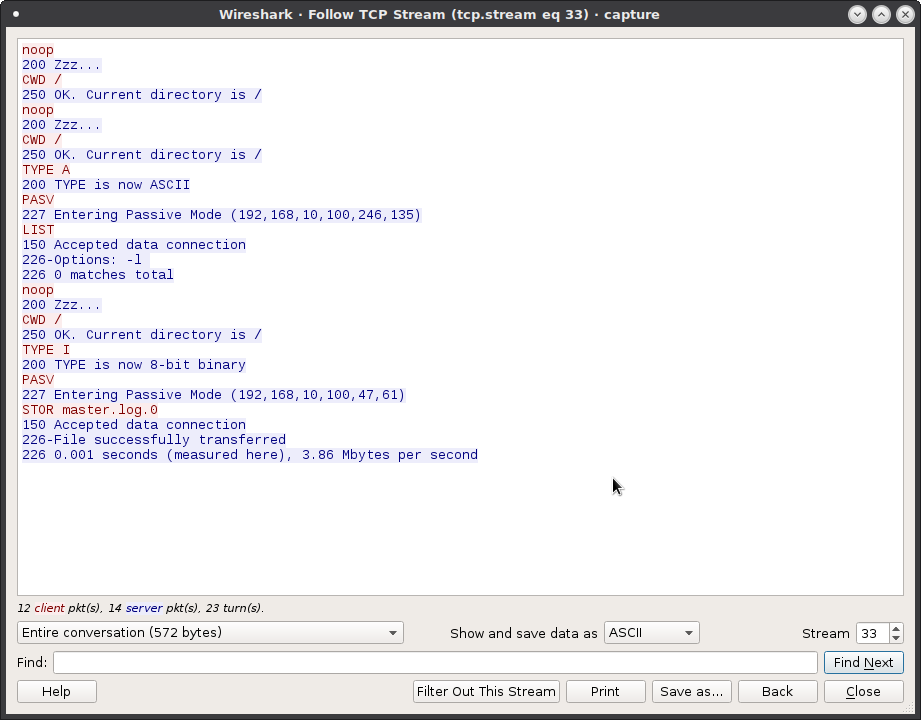

Esta vez obtenemos un archivo pcacp con diverso tráfico capturado, a primera vista no parece nada raro pero hay una traza de paquetes ftp, lo cual no suele ser un tráfico muy habitual, la seguimos para ver que hay:

El nombre del archivo me suena de algo, vamos a ver si podemos ver su contenido:

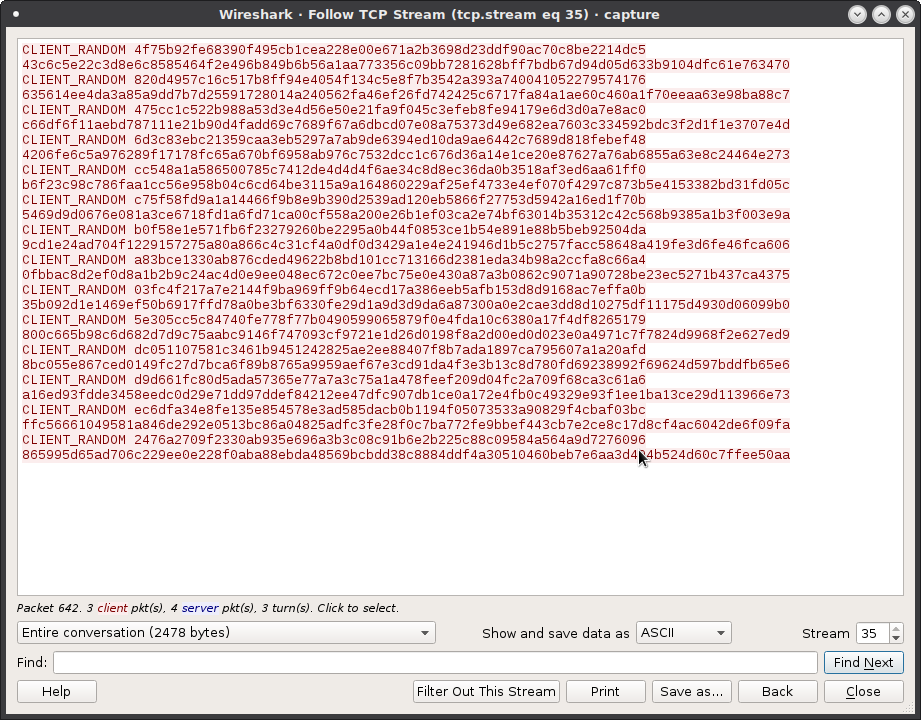

El siguiente link nos ayuda a entender que estamos viendo un archivo que contiene llaves ssl que podemos utilizar para descifrar el tráfico al que correspondan: https://www.trustwave.com/Resources/SpiderLabs-Blog/How-To-Decrypt-Ruby-SSL-Communications-with-Wireshark/

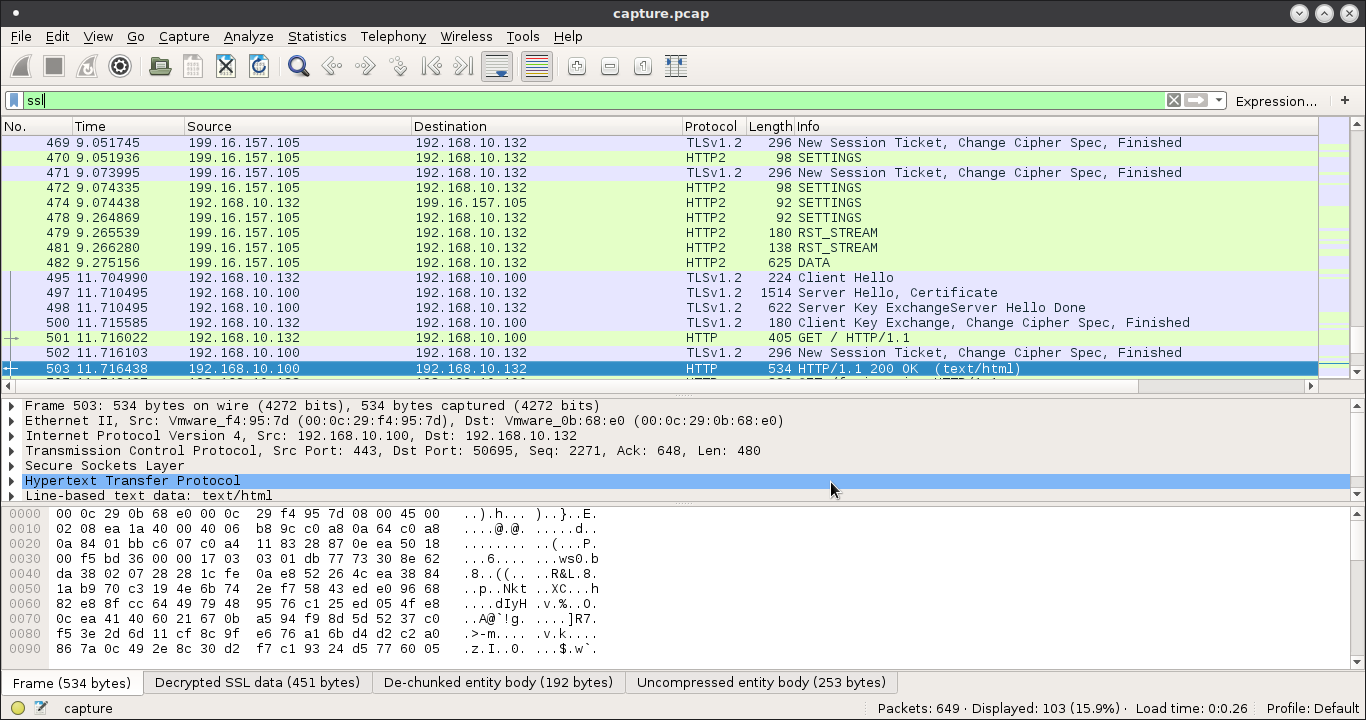

Copiamos el contenido a un archivo y los configuramos en la sección de SSL de wireshark lo cual descifrará automáticamente todo tráfico ssl que se corresponda con el mismo, y parece que hemos tenido suerte:

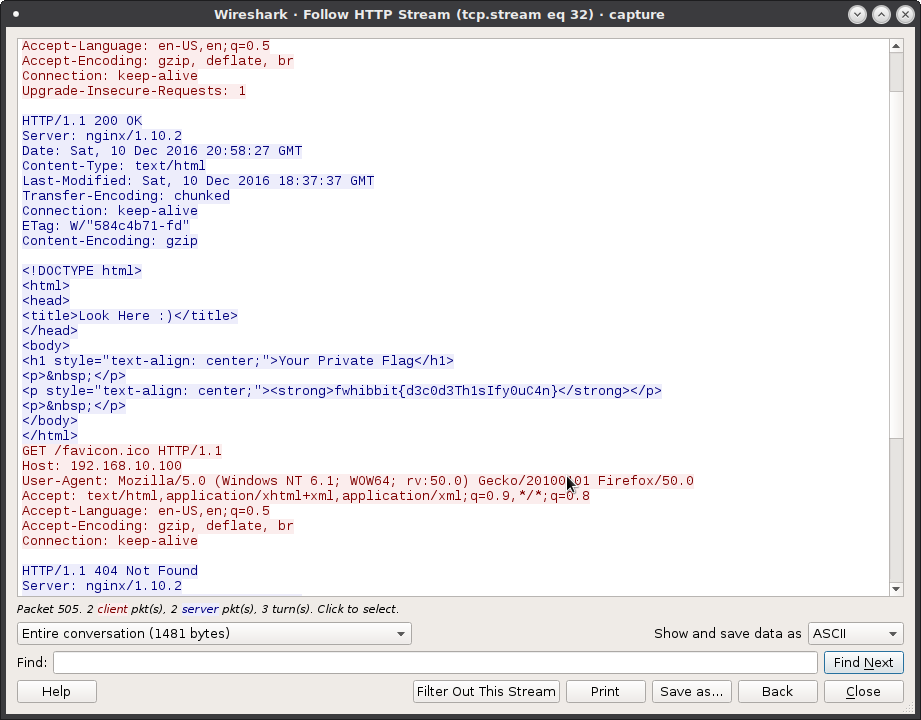

Revisando las ip’s veo que solo hay una conexión donde las ip’s estan en el mismo rango, hacemos un follow http stream y obtenemos:

Y ahí podemos ver la flag:

fwhibbit{d3c0d3Th1sIfy0uC4n}