Vamos con la tercera prueba de la fase online de la Cybercamp con el siguiente enunciado y link:

The Spanish law enforcement agencies have made a seizure in an operation against the embezzlement of public funds. They acquired evidences from different computers and mobile devices. They have made a physical acquisition on one of the android mobile devices. They need to identify the communications of the device through one of the most used messenger programs of the moment. Allegedly, this information could help them to obtain information and a profile of the investigated.

https://s3.eu-central-1.amazonaws.com/cyberrange/cyb_2017_quals/objective3.raw

Esta vez nos dan una imágen raw de un dispositivo android en ext4 lo cual nos permite montarla facilmente con un simple comando (vamos a realizarlo como root para así evitar problema también de permisos en la imágen que montamos):

mount objective3.raw mount/

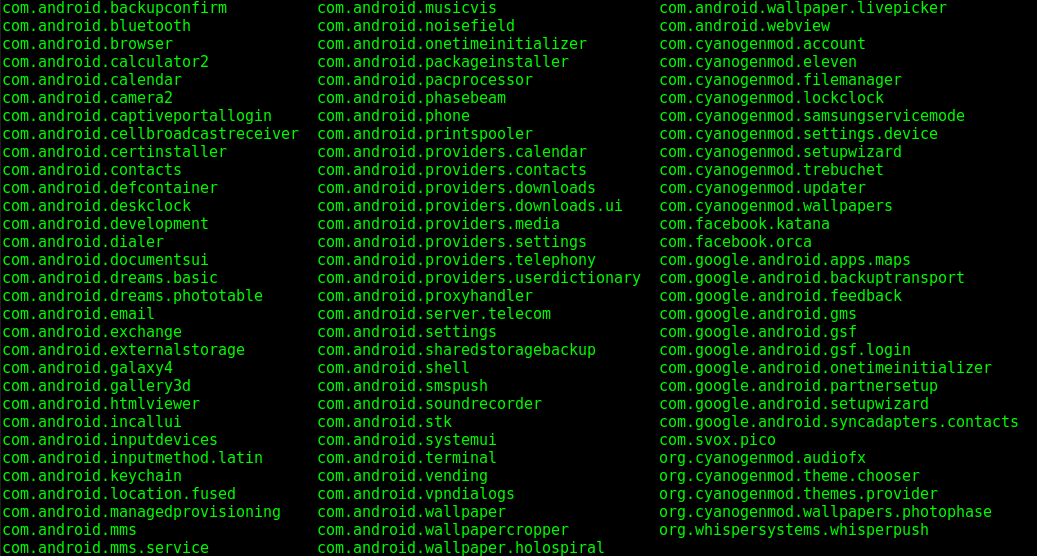

La primera carpeta que vamos a revisar es la de data ya que ahí también podremos ver las distintas aplicaciones que han sido instaladas en el dispositivo:

Ahí podemos ver varias cosas, como por ejemplo que parece tener cyanogenmod instalado jeje y entre lo más interesante dos aplicaciones de facebook, katana y orca; katana corresponde a la aplicación oficial de facebook mientras que orca es la de su messenger ¿Recordais el enunciado? Una aplicación de mensajería de las más usadas así que orca tiene toda la pinta de ser lo que estabamos buscando, vamos a ver que hay dentro:

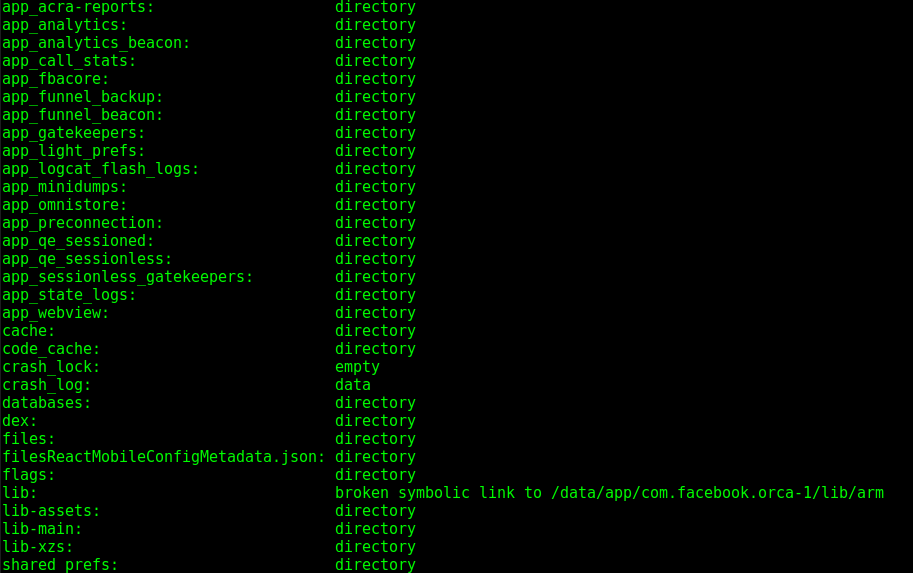

Primero pense que la carpeta flags podía ser algo relacionado pero no contenía ningún archivo así que me fuí a la segunda opción, la carpeta databases:

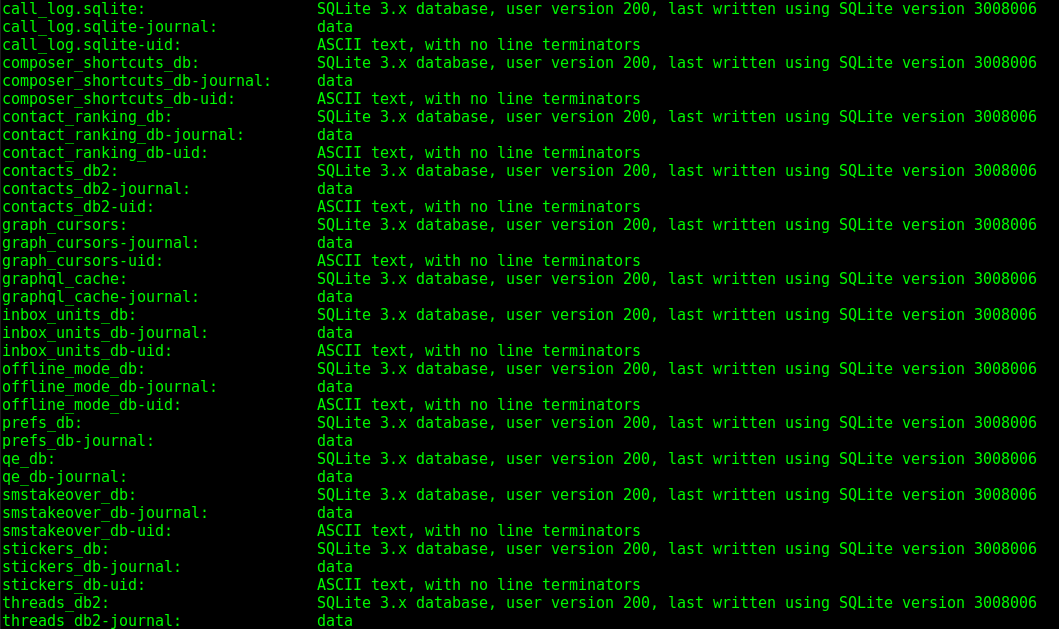

Vemos que tenemos una gran cantidad de bases de datos sqlite (muy utilizadas en android) con sus correspondientes journals y uids.

Después de un buen rato revisando las bases de datos no encontré nada realmente interesante, entonces se me vino a la cabeza, si hay archivos journal, ¿puede que aún no se haya escrito a la db y esté ahí esperandonos?

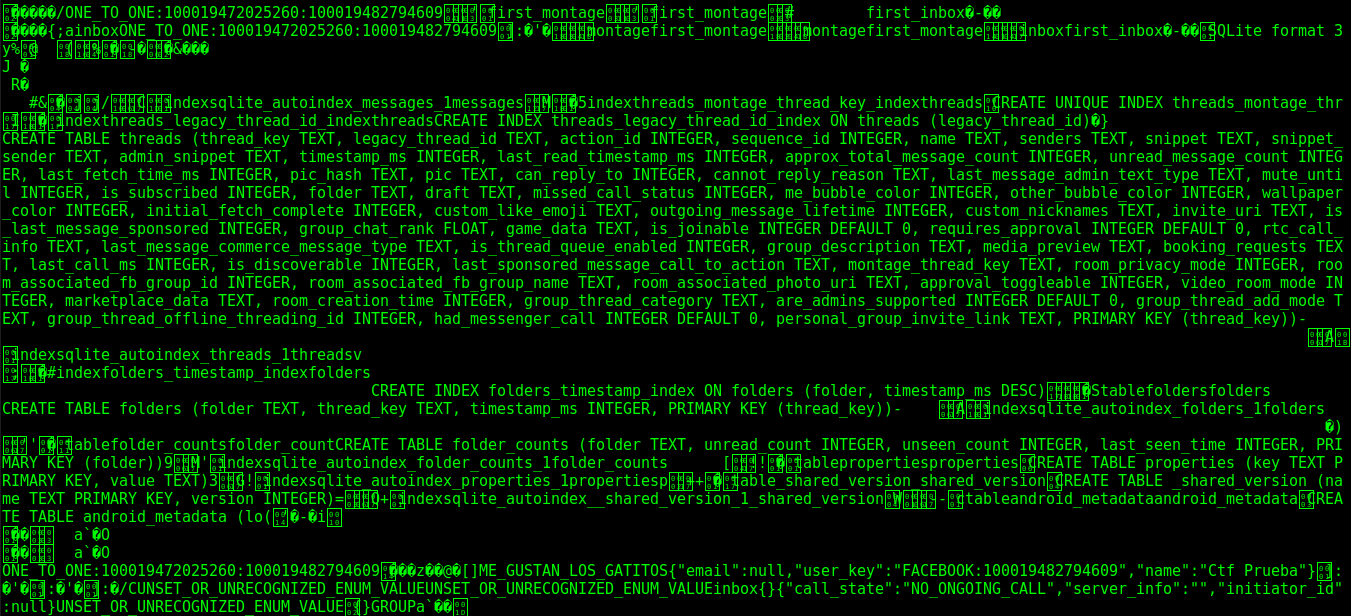

La db que parecía contener los mensajes se llamaba threads_db2 así que decidí empezar por su journal, estos son archivos en texto plano así que podemos verlos con un simple cat o si preferís evitar susto por culpa de alguna codificación podéis utilizar strings:

La última linea parece prometedora, sobre todo el ME_GUSTAN_LOS_GATITOS, probamos a meter la flag y ¡Bingo!

Como veis en este caso la solución ha consistido en ir tirando poco a poco del hilo hasta llegar a la información deseada, no siempre son todo scripts super complejos ni cosas por el estilo jeje

Espero que os haya gustado, saludos!