Y seguimos con forense, que me encanta, esta vez tenemos el siguiente enunciado y link:

During the investigation of a case of money laundering, it was possible to acquire the ram (.vmem) file of the virtual machine, but no the disk image. It is known that the organization that was doing money laundering was using a means of payment through a web service to receive the commissions. It is needed to get the password in order to access to the account that used the online payment and see the list of transactions received.

https://s3.eu-central-1.amazonaws.com/cyberrange/cyb_2017_quals/objective8.raw

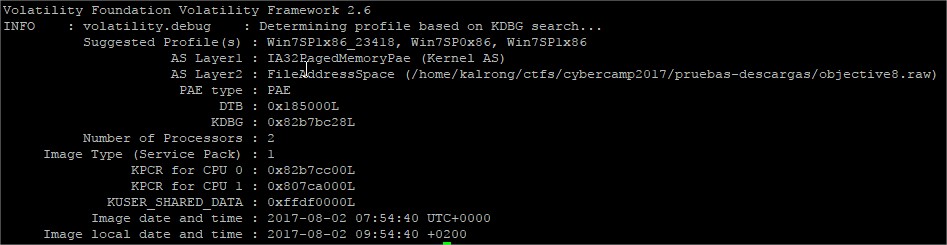

Esta vez parece que no tenemos una imágen de disco sino de memoria, tocará sacarle el polvo a volatility, primero veamos que tipo de imagen es:

volatility imageinfo -f objective8.raw

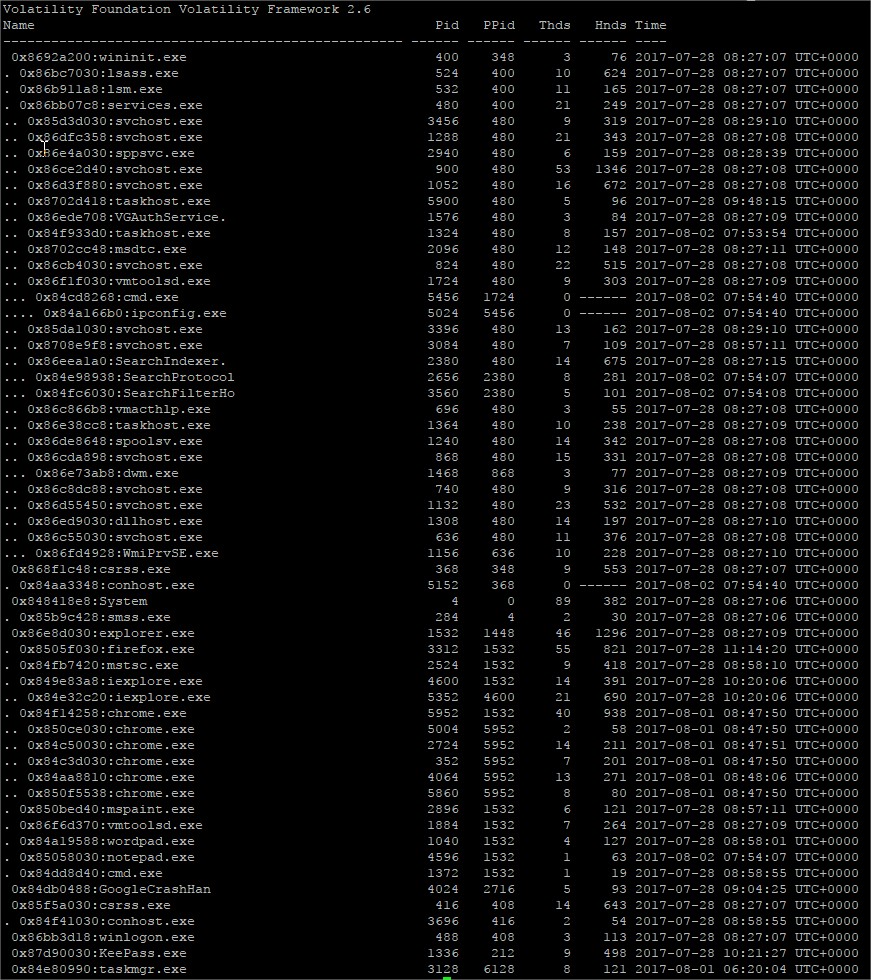

Nos da tres posibles perfiles, decidí quedarme con el primero, vamos a ver que procesos están corriendo:

Los procesos más interesantes son KeePass, Chrome, wordpad y notepad ya que son los que más probabilidades tienen de contener una contraseña.

Vamos a comenzar con Keepass, creamos un directorio para dumpear el proceso y lanzamos el siguiente comando:

mkdir o8 volatility memdump -p 1336 --profile Win7SP1x86_23418 -f objective8.raw --dump-dir=o8/

Como veis le he especificado el PID del proceso, en este caso 1336 y nos ha guardado el dump en la carpeta que hemos creado.

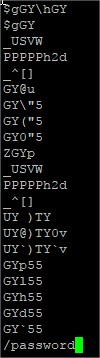

¿Que suele ser lo más facil para buscar cadenas de texto en un binario? Nuestro viejo amigo strings, le pasamos un less para poder hacer busquedas y ver poco a poco la información de la siguiente manera:

strings o8/1336.dmp | less

Por si no lo sabéis en less podéis buscar texto utilizando la / y a continuación el texto a buscar, por ejemplo:

Precisamente esa es la primera búsqueda que se me ocurrió, pulsamos enter para que encuentre la primera coincidencia y para las siguientes simplemente escribimos / de nuevo y pulsamos enter para ver las siguientes coincidencias.

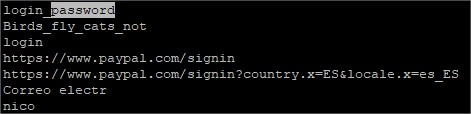

A la cuarta coincidencia parece que hemos tenido suerte:

Probamos y efectivamente la flag es: Birds_fly_cats_not

Gracias por vuestra visita, un saludo!