Este año al equipo Shellwarp se nos complicaron los horarios para participar en el CTF de la SECCON (http://2016.seccon.jp/) así que solo tuvimos algo de tiempo Patatas (miembro del equipo) y yo para revisar y resolver unas pocas de ellas.

Pero como por poco que sea de todo se aprende aquí os van un par de writeups del evento.

En este caso nos daban el siguiente enunciado:

VoIP

Extract a voice.

The flag format is SECCON{[A-Z0-9]}.

voip.pcap

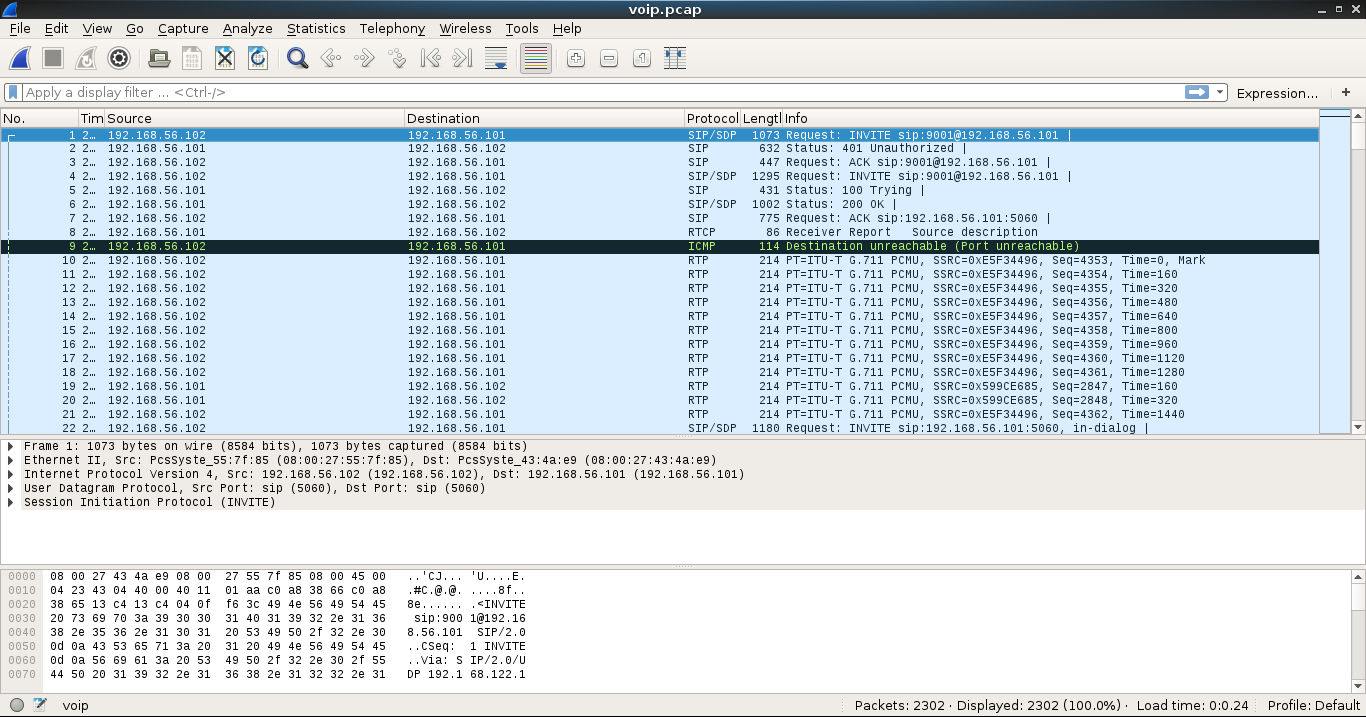

Corto y conciso, nos dan un pcap y el propio título nos da una pista enorme sobre por donde van los tiros. Wireshark trae una opción para extraer contenido VoIP así que si tenemos suerte podremos utilizarlo para resolver la prueba, vamos a ello:

En las opciones hacemos click en «Telephony»->»VoIP Calls» y se nos abre la siguiente ventana:

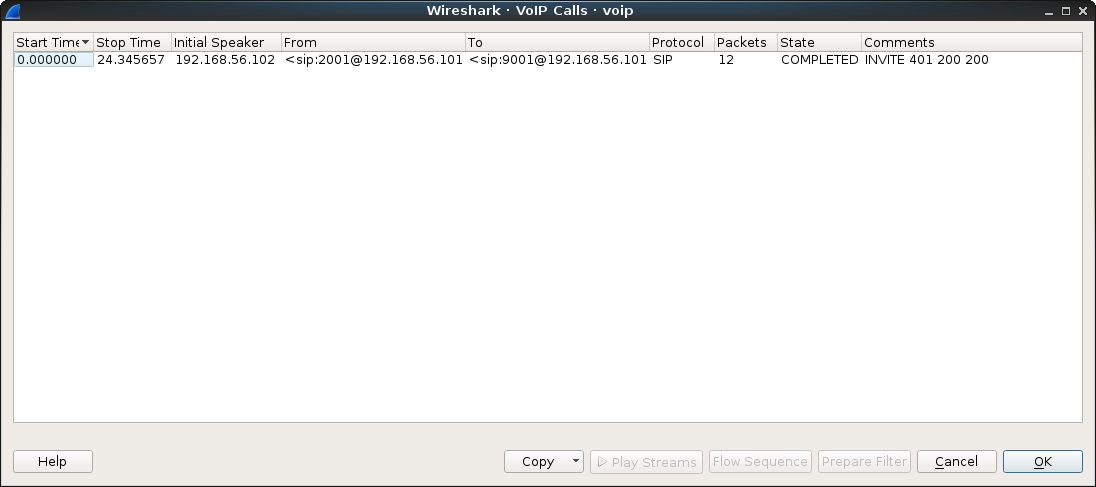

Parece que hemos tenido suerte, seleccionamos la llamada y le damos a «Play streams»:

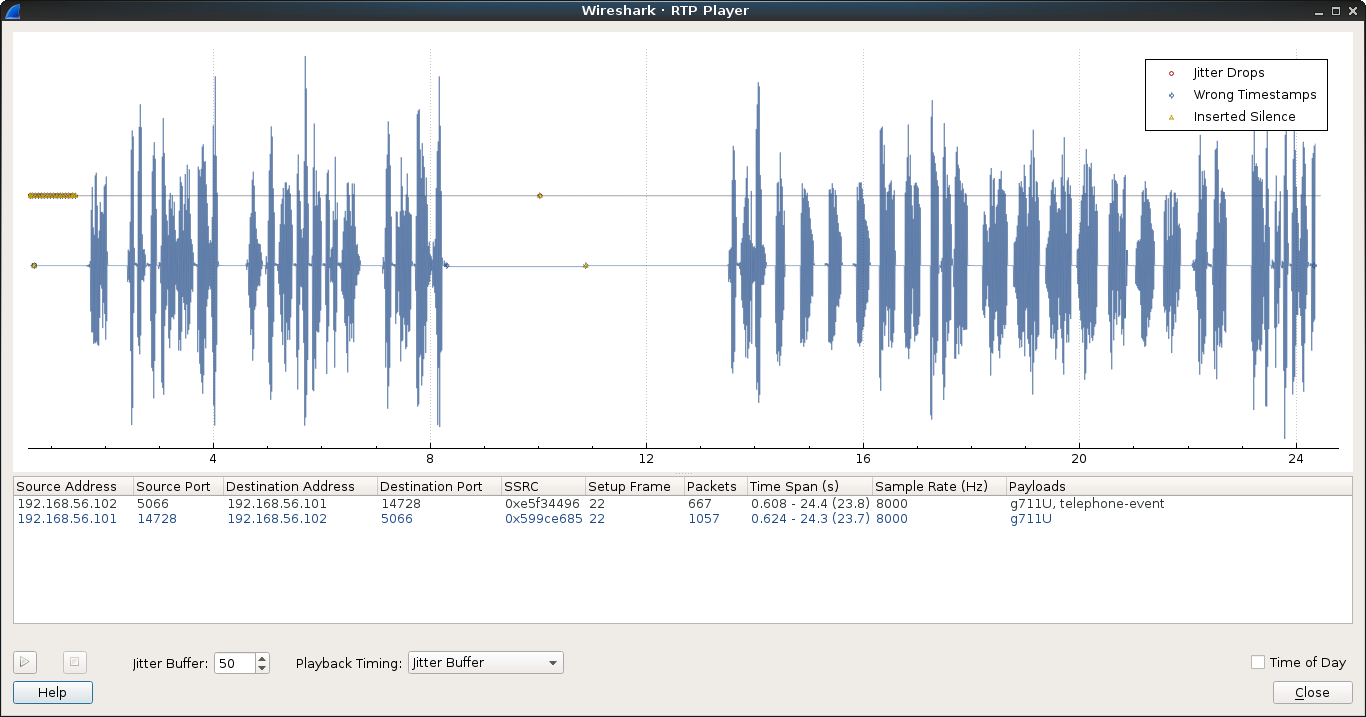

Si le damos a play podemos escuchar lo que parece ser el sistema de buzón de voz de la SECCON que de cara al final nos deletrea la flag y nos avisa de que es todo en mayúsculas y que los espacios son corchetes:

SECCON{9001IVR}

Tengo que reconocer que está fue de las más sencillas y prácticamente todos los equipos la sacaron, pero no estuvo mal como práctica jeje

Un saludo y gracias por la visita!