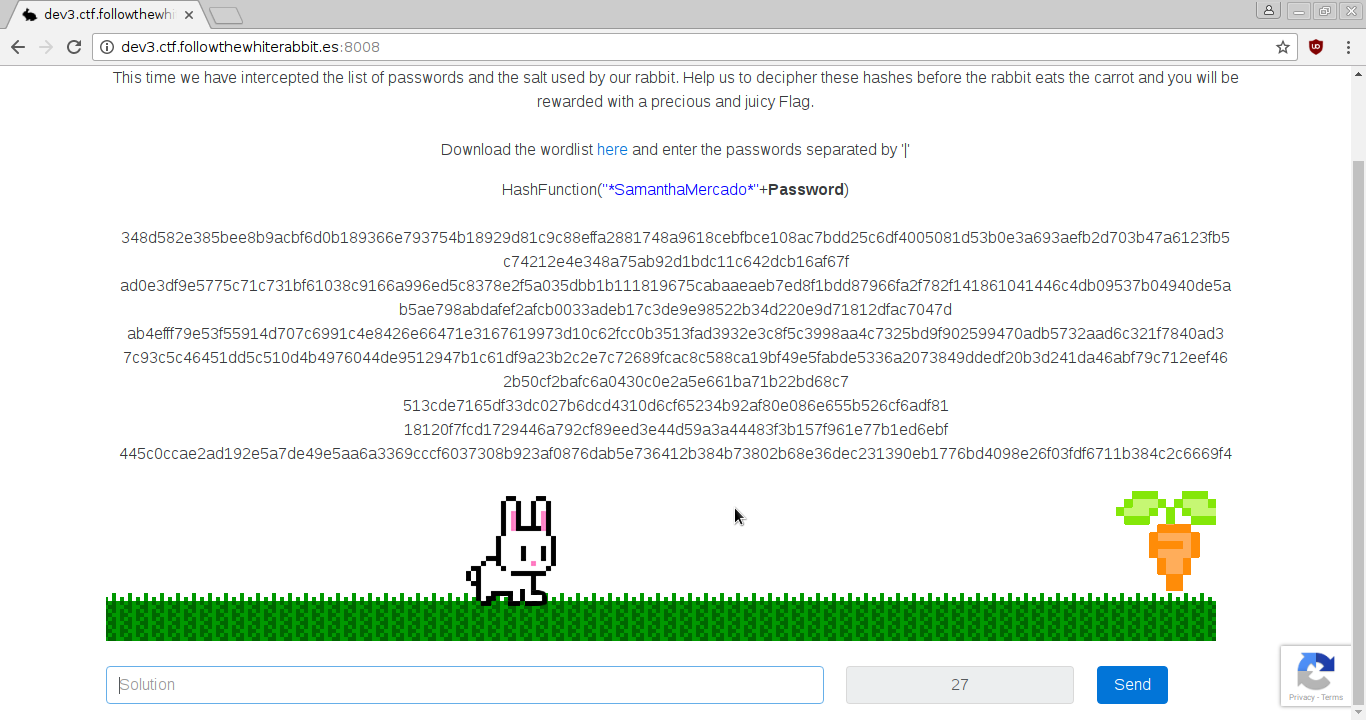

This time we have intercepted the list of passwords and the salt used by our rabbit. Help us to decipher these hashes before the rabbit eats the carrot and you will be rewarded with a precious and juicy flag.

http://dev3.ctf.followthewhiterabbit.es:8008

Y seguimos con las contrarrelojes, en este caso tenemos 50 segundos para crackear 10 hashes y resolver un recaptcha (maldito recaptcha que me hizo perder horas en esta prueba jeje).

Siguiendo un poco lo que hice en The Maze decidí volver a usar el truquillo de dejar nano abierto y xclip para ahorrar unos segundos preciosos.

En este caso nos daban una lista de posibles passwords, concretamente 14344391, y un salt que podía estar o bien delante o bien detrás de dicha password y que variaba en cada sesión. La primera intención fue resolverlo con python pero la verdad es que yo y la optimización nos llevamos mal, y no andabamos muy justos de tiempo y de recursos de hardware, así que decidí utilizar hashcat y utilizar la GPU de mi portátil para crackear los hashes.

El problema con hashcat es que tenía que especificarle el modo o tipo de hash en el que trabajar así que tuve que utilizar la herramienta hashid con la opción -m para que me dijera el modo en que hashcat tendría que trabajar.

Con un par de comandos de bash extraía del código fuente la lista de hashes y el salt y los guardaba en sus correspondientes archivos para que hashcat pudiera utilizarlos. El resultado fue este script de una linea en bash:

nano data2; cat data2 | grep '<div class="data">' | tr -d " "> data; python parse.py; for i in $(cat list.hashes);do echo $i > hash.buff; mode=$(hashid -m $i | grep Mode | head -1 | cut -f2 -d":" | cut -f1 -d"]" | tr -d " "); hashcat --outfile=hash.found --outfile-format=2 --potfile-path=my.pot --force -a 1 -m $mode hash.buff dev3.wordlist salt.list; rm hash.buff;done; python prepare.py; cat ready.data | xclip -selection clipboard

Al igual que en The Maze en cuanto se resolvían todos los hashes el script nos copia al portapapeles el resultado en el formato que el reto espera.

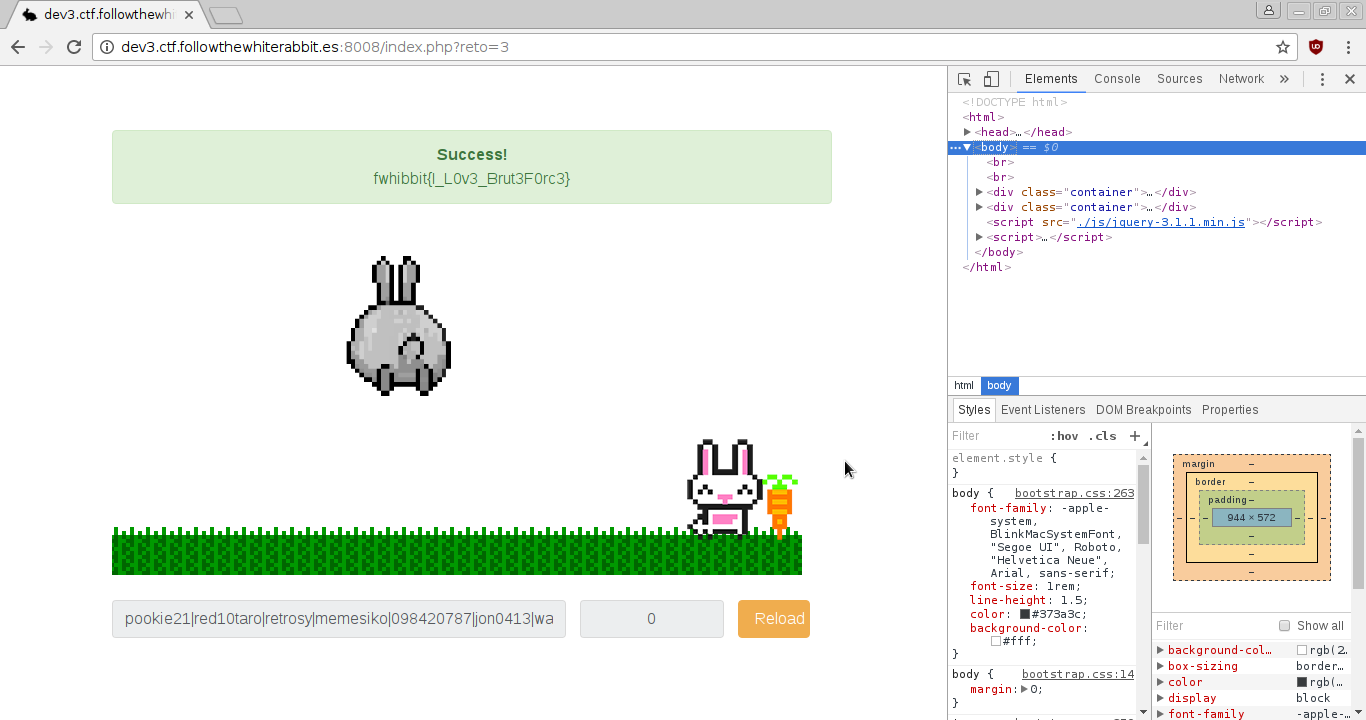

A pesar de todo hashcat solo me conseguía crackear los scripts un 90% de las veces y a veces no lo conseguía hacer a tiempo (GPU de portátil) y cuando no era eso el recaptcha me bloqueaba … pero a base de insistencia por fin conseguí hacerlo todo a tiempo y obtuve la siguiente web:

Ahí podemos ver la flag: fwhibbit{I_L0v3_Brut3Forc3}