We recently found that a group of people are selling female rabbit extract. You need to find their real server, and deanonimize them!

http://rabbit3yfa6dcgka.onion

En este caso nos piden descubrir el servidor real detrás de una dirección onion, como era la primera vez que hacía algo así recurrí a la segunda regla cuando sabes algo (la primera es el bendito RTFM), le pregunté a google. Después de un rato me encontré con el siguiente writeup:

https://ctftime.org/writeup/4601

Este me descubrió la herramienta ssh_keyscanner la cual prácticamente nos da el trabajo hecho.

Para poderla usar necesitamos tener una API key de Shodan y tor corriendo en local.

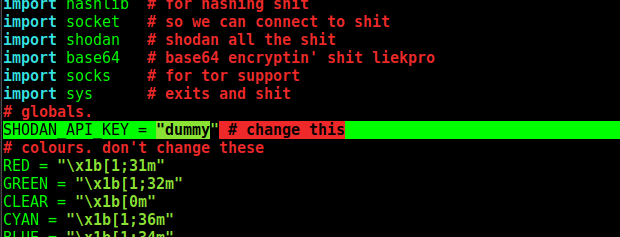

La clonamos y la editamos para añadir nuestra API key de Shodan:

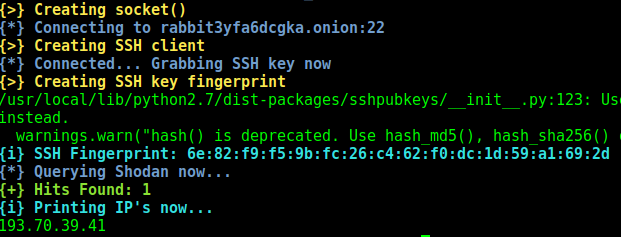

Guardamos y ejecutamos de la siguiente manera:

torify python keyscanner.py -i rabbit3yfa6dcgka.onion

Después de unos segundos obtenemos la ip:

Abrimos dicha ip en el navegador y obtenemos la flag:

fwhibbit{T0r_c0uld_b3_0wn3d}

Muy buenos los write ups Karlog, espero poder practicarlos en breve e ir cogiendo tablas.