Seguimos con los writeups de la Cybercamp, vamos con el segundo enunciado y link:

Law enforcement has seized a computer with a Windows 7 operating system. This seizure is related to the illegal sale of stolen smartphones and the sale of the same through online platforms. Within the organization there is a keyword to communicate among the members of this organization. It is known that the user of the evidence of Windows 7 was always looking for this word in Windows in order to keep the communication with the other members. Find out this keyword.

https://s3.eu-central-1.amazonaws.com/cyberrange/cyb_2017_quals/objective2.aff

Esta vez nos dan archivo de imágen de disco en formato aff, utilizaremos la utilidad affconvert (en debian parte del paquete afflib-tools) para convertirla a formato raw y poder trabajar más facilmente con ella:

affconvert -r objective2.aff -o objective2.raw

Después de googlear un poco me encontré con que la información de las busquedas se guarda en el archivo NTUSER.DAT. Mientras buscaba copié la imágen a Windows y la cargue en Autopsy (no me gusta la versión para Linux) ya que así podría ver o extraer tanto los archivos como lo que pudiera necesitar, con tal mala suerte que justo el plugin para ver el registro esta desactualizado y no vale para la última versión 🙁

Pero bueno, ya sabemos donde está la información, así que nos aprovechamos de autopsy para extraer el archivo NTUSER.DAT, podéis hacerlo de varias maneras, no necesitais autopsy ya que consume muchos recursos y no es siempre demasiado rápido (yo por suerte lo tengo en un pc para juegos bastante potente).

Una vez tengáis el archivo NTUSER.DAT (sea como fuere que lo hubieseis sacado de la imágen) abrirlo con un editor de registro, en mi caso he tirado del regedit Windows, si, raro yo usando Windows, pero ya que estaba en el pues seguí.

La clave del registro que encontré en google donde se guardan las búsquedas es la siguiente:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Word\WordWheelQuery

Al cargar este nuevo NTUSER.DAT en el regedit en mi caso la ruta se convirtió en:

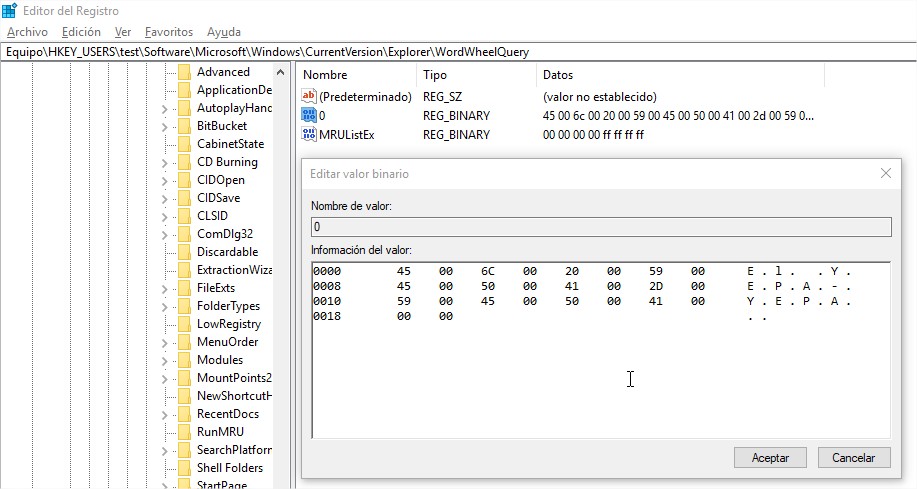

Equipo\HKEY_USERS\test\Software\Microsoft\Windows\CurrentVersion\Explorer\WordWheelQuery

Vemos que hay una sola entrada con información la abrímos y nos encontramos la flag:

La flag finalmente es: EL YEPA-YEPA

Como veis esta prueba no ha sido nada super complejo que no tengamos que hacer a menudo, extraer un archivo de una imágen de disco duro y abrirlo con un programa que lo soporte para poder examinar sus contenidos y poder llegar a la información que previamente hemos buscado en google. En este caso hay que aplicar la misma regla que en un exámen leer bien el enunciado, yo perdí un tiempo valioso tirando strings a lo loco hasta que me di cuenta que ponía que el usuario había buscado la palabra en Windows y poder encontrar donde se guarda esa información, y una vez supe eso ya veis lo sencillo que ha sido.

Espero os haya gustado, un saludo y gracias por vuestra visita!