Esta prueba en concreto me gusto bastante ya que yo mismo he estado trasteando con un método parecido, pero vamos al grano, tenemos este enunciado y el link:

Something unusual was happening on a coworker’s computer. We already identified the culprit but he does not collaborate and he does not explain how he got the information from the computer. However, a traffic capture was found that might be useful. Identify how the computer was compromised and whether he accessed some sensitive file.

https://s3.eu-central-1.amazonaws.com/cyberrange/cyb_2017_quals/objective5.pcap

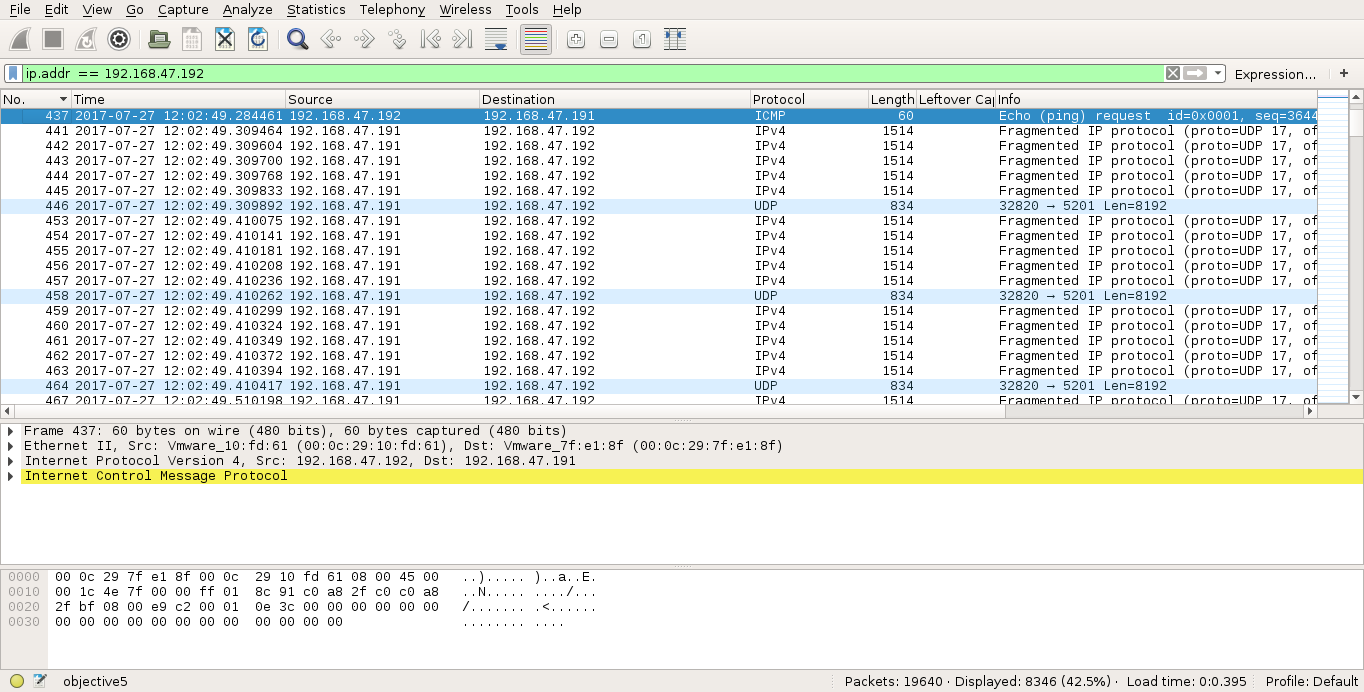

Esta vez nos encontramos con un pcap con una captura de tráfico bastante grande, por acotar me límite a las direcciones locales y descarté el trafico de internet para más tarde.

Las ip’s que se localizaron fueron la 192.168.47.191 y la 192. Filtrando primero por una y luego por otra vemos que la 192 básicamente solo se comunica con la 191:

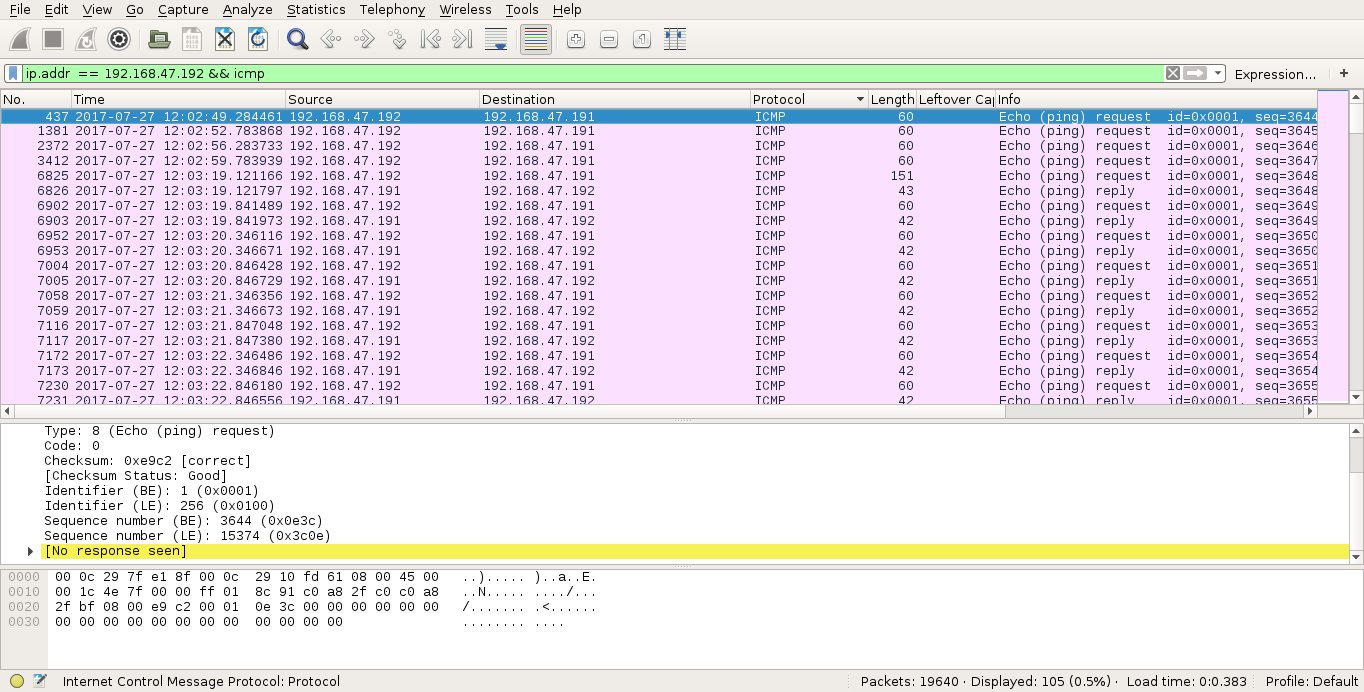

Vemos que basicamente se utilizan dos protocolos, el UDP y el ICMP, después de revisar los paquetes por encima de UDP me decante por echarles un vistazo a los ICMP (como os digo, esto fue un poco de casualidad porque justo había estado trabajando con dichos paquetes) así que filtro y me encuentro con esto:

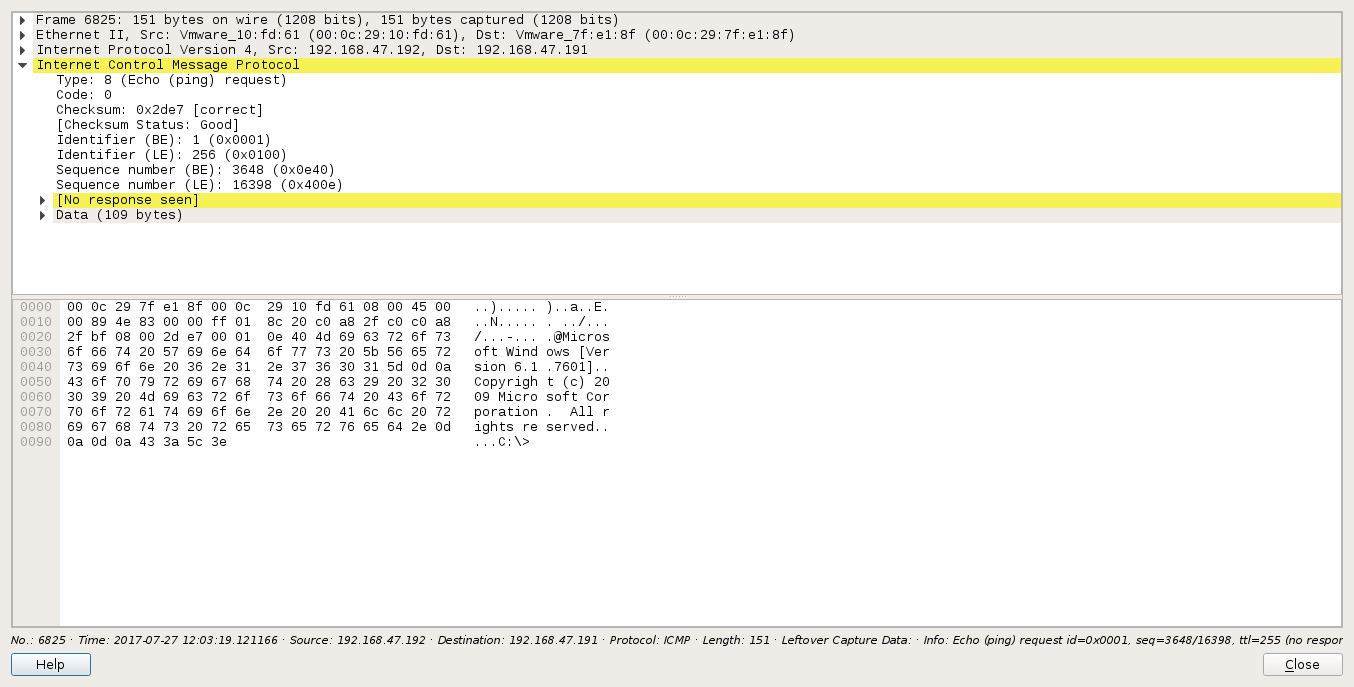

Mmm ¿Un ping sin response en la misma red local y donde hemos visto que el tráfico es bastante fluido? Algo no me cuadra, sigo mirando los otros paquetes y en uno me llevo una grata sorpresa:

Parece que están utilizando los paquetes ICMP para exfiltrar información, vamos a utilizar scapy en python para extraer la información de dichos paquetes con el siguiente scripts:

from scapy.all import *

packets = rdpcap('objective5.pcap')

for pkt in packets:

if pkt.haslayer(ICMP):

if hasattr(pkt[ICMP], 'load'):

print pkt[ICMP].load

Como veis es muy sencillo y no me he complicado mucho la vida, recorro todo el pcap en busca de ICMP’s e imprimo por pantalla el contenido del load, el resultado es este:

Microsoft Windows [Version 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. All rights reserved.

C:\>

C:\>

dir

dir

Volume in drive C has no label.

Volume Serial Number is EC3F-A500

Directory of C:\

27/07/2017 10:40

15 Adpass.txt

17/05/2013 17:26 19.033 icmpsh.exe

14/07/2009 05:20 <DIR> PerfLogs

06/07/2017 14:04

<DIR> Program Files

14/07/2009 06:57 <DIR> Program Files (x86)

06/07/2017 14:02 <DIR> U

sers

21/07/2017 12:13 <DIR> Windows

2 File(s) 19.048 bytes

5 Dir(s) 53.22

7.302.912 bytes free

C:\>

more Adpass.txt

more Adpass.txt

GhostInThePings

C:\>

Y ahí podemos ver la flag: GhostInThePings

Espero os haya gustado, saludos y gracias por la visita!